Служба каталогов Microsoft Active Directory стала одним из важнейших компонентов многих IT-сред. Одной из важнейших возможностей службы Active Directory является поддержка групповых политик, позволяющих администраторам централизовать управление контроллерами, серверами и рабочими станциями домена.

Использование групповой политики предоставляет множество очевидных преимуществ, есть, однако, и один недостаток. В больших организациях она может быть сложна в разработке и реализации, не говоря уже о решении возможных проблем. В данной статье мы выясним, как организована групповая политика, и рассмотрим способы устранения связанных с ней неполадок. В результате вы будете готовы к решению почти любых проблем, связанных с групповой политикой.

Проблемные параметры

Групповые политики представляют собой сложный механизм с множеством составляющих, особенно в том, что касается способа их взаимодействия с общей идеей и реализацией службы Active Directory®. При поиске решения различных проблем, связанных с сетями и доступом, необходимо всегда учитывать службу Active Directory и основы реализации групповой политики. Чтобы начать процесс поиска решения, рассмотрим параметры групповой политики, при настройке которых могут быть допущены ошибки, а затем перейдем к более сложным проблемам, которые могут возникать в работе групповой политики.

Параметры групповой политики просматриваются администраторами Active Directory с помощью файлов административных шаблонов (файлы ADM или ADMX) и редактора объектов групповой политики GPEdit (запускается файлом gpedit.msc). С помощью GPEdit администратор создает файлы объектов групповой политики, или GPO. Объекты GPO настраиваются таким образом, чтобы применяться (или не применяться) к компьютерам и пользователям в структуре Active Directory. Для правильной работы объекты GPO должны соответствовать многим правилам. Рассмотрим их подробнее.

Объекты GPO должны быть связаны Вновь созданный объект GPO может быть не связан ни с одним узлом Active Directory. Такой объект GPO можно редактировать и изменять, но пока он не связан с каким-либо узлом, он не сможет влиять ни на один объект. Чтобы убедиться, что объект GPO должным образом связан, следует просмотреть окно информации в консоли управления групповой политикой (GPMC), показанное на рис. 1.

Рис. 1 Явно отображены связи объекта GPO

Объект GPO должен применяться к объекту надлежащего типа Как известно, групповая политика должна применяться к объектам правильного типа в Active Directory. Однако в ходе процесса отладки этим иногда пренебрегают. Внутри объекта GPO существуют две основные категории: компьютер и пользователь. При настройке GPO обязательно отметьте, к какому типу объектов он применяется — к компьютеру или к пользователю. Таким образом можно будет проверить, правильного ли типа объекты помещены в подразделение, с которым связан объект GPO.

Объекты GPO неприменимы к группам Объект GPO не может применяться к объекту группы безопасности Active Directory. С помощью объекта GPO можно настраивать параметры только двух объектов — компьютеров и пользователей. Объекты GPO не могут воздействовать на объекты через принадлежность к группам. Например, если объект GPO связан с подразделением Финансы, как показано на рис. 2, он будет применен только к объектам Дерек и Франк. Параметры объекта GPO не будут применены к участникам группы Маркетинг, кто бы в нее не входил.

Рис. 2 Подразделение Финансы и находящиеся в нем объекты

Объекты, к которым применяется GPO, должны находится в пределах области управления Если параметр объекта GPO не производит должного воздействия на объект, существует еще более важный параметр — объект должен находиться в пределах области управления объекта GPO. Это означает, что данный объект должен находиться ниже узла, к которым связан объект GPO (достаточно дочернего узла). Например, объект GPO, связанный с подразделением Финансы, не будет применен ни к одному из объектов подразделения Маркетинг, как показано на рис. 2. Область управления объекта GPO простирается от узла, с которым он связан, далее вниз по структуре службы Active Directory.

Рис. 3 Для подразделений, расположенных на одном уровне, объект GPO применяется только к подразделению, с которым он связан.

Объекты GPO должны быть включены При создании объекта GPO он не настроен на внесение каких-либо изменений в целевые объекты. Однако он включен как для компьютеров, так и для пользователей. Если одна из этих настроек отключена, это может быть очень сложно отследить. Поэтому при отладке ошибок применения объекта GPO неплохо проверить, не отключены ли некоторые или даже все объекты GPO. Это можно сделать в разделе Объекты групповой политики | Политика учетных записей в консоли GPMC, проверив состояние GPO.

Некоторые параметры требуют перезагрузки Если параметр GPO работает неправильно, причиной может быть механизм обработки GPO. При периодическом фоновом обновлении объектов GPO могут быть обработаны не все параметры GPO, а лишь некоторые из них. Поэтому уже созданный параметр может еще не действовать. Некоторые параметры относятся к категории политик переднего плана и применяются только при перезагрузке компьютера или выходе пользователя из системы и повторном входе. Примерами параметров, которым свойственно такое поведение, могут быть установка программного обеспечения, перенаправление папки и приложение сценария.

Синхронное и асинхронное применение параметров

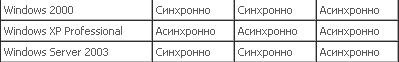

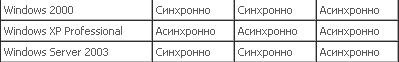

В объекте GPO можно задать способ применения политики при загрузке и входе в систему. Внесенные изменения либо предоставят немедленный доступ к рабочему столу до полного применения всех политик, либо обеспечат применение всех политик до того, как пользователь получит доступ к рабочему столу. На рис. 4 показано поведение каждой операционной системы по умолчанию.

Рис. 4 Обработка по умолчанию на клиенте

Операционная система Загрузка Вход в систему Обновление политики

Если нужно изменить данное поведение, можно модифицировать следующий параметр политики:

Computer Configuration | Administrative Templates |

System | Logon | Always wait for the network at computer startup and logon

Большинство администраторов предпочитают синхронное изменение политики для обеспечения применения всех политик до того, как пользователь получит доступ к рабочему столу. Таким образом обеспечивается применение всех параметров безопасности и настройки до того, как пользователь сможет выполнить какие-либо действия. Обратите внимание, что такое поведение по умолчанию отключено в Windows® XP Professional в пользу оптимизации ускоренного входа в систему.

Изменение наследования по умолчанию

Существует четыре разных способа изменения наследования по умолчанию для обработки объектов GPO. Эти мощные возможности следует использовать с осторожностью, поскольку они могут существенно изменить поведение обработки групповых политик. Они также очень трудны в отладке. Возможности изменения наследования по умолчанию включают следующие четыре параметра и настройки:

Блокировать наследование политики

Принудительное выполнение объектов GPO

Фильтрация объектов GPO по списку управления доступом (ACL)

Фильтры инструментария управления Windows (WMI)

Поскольку эти параметры следует использовать с осторожностью, случаи их использования должно быть несложно записать. Выяснить, используются ли эти возможности, можно в консоли управления групповыми политиками GPMC. Блокирование наследования выполняется на уровне домена или подразделения в панели GPMC. Параметры принудительного выполнения объектов, фильтрации по спискам ACL, и фильтрация WMI задаются для каждого объекта GPO отдельно.

Еще один способ — это запустить на конечном компьютере команду Gpresult, чтобы узнать, не препятствует ли какой-то из этих параметров применению политик. Для получения более подробной информации о применяемом наборе политик можно добавить к команде Gpresult параметр /v, включающий подробный вывод.

Проблемы с шаблонами ADM

Настраивая параметры в объекте GPO в разделе Административные шаблоны, вы работаете с шаблонами ADM. Кроме шаблонов ADM, поставляемых с операционной системой, можно также создавать пользовательские шаблоны для использования в объектах GPO. Код в шаблоне ADM создает папки и политики в редакторе групповых политик в разделе Административные шаблоны. Однако в случае, если шаблон ADM поврежден, отсутствует или неправильно настроен, некоторые или все из настроек могут не отображаться в редакторе. Ниже приводятся некоторые из проблем, которых следует остерегаться при использовании шаблонов ADM.

Отсутствующие шаблоны ADM Если при редактировании объекта GPO в пользовательском шаблоне ADM обнаруживаются параметры, которые не отображаются в редакторе, данный шаблон ADM необходимо импортировать в объект GPO. Это можно сделать, щелкнув правой кнопкой мыши на узле Административные шаблоны в редакторе и выбрав Добавление и удаление шаблонов.

Отсутствующие предпочтения Существует два типа параметров, которые можно создавать в пользовательском объекте GPO: предпочтения и политики. Политики являются параметрами по умолчанию, все они попадают в один из четырех подразделов в реестре, каждый из которых заканчивается текстом "Policies" (Политики). Предпочтения — это изменения реестра «старого стиля», которые не попадают ни в один из четырех подразделов и которые трудно отменить после внесения. По умолчанию такие предпочтения не отображаются в редакторе. Их отображение нужно включить, что можно сделать, выбрав Вид в меню на панели инструментов. Далее нужно выбрать Фильтрация, затем установить флажок "Показывать только управляемые параметры политики". Это приведет к немедленному отображению предпочтений, настроенных в импортированном пользовательском шаблоне ADM.

Полезные инструменты

Существует множество средств обнаружения проблем в области групповой политики. Некоторые из них встроены в операционную систему, другие можно загрузить и установить. Далее мы обсудим соответствующие средства, чтобы вы могли выбрать то, которое подходит для решения конкретной задачи.

Dcgpofix Иногда могут возникать проблемы с одним из двух стандартных объектов GPO: Используемый по умолчанию GPO домена и используемый по умолчанию GPO контроллеров домена . Если один или оба из них повреждены настолько серьезно, что их нельзя исправить, или же возникает другая неизвестная неполадка, с помощью средства dcgpofix их можно вернуть в состояние по умолчанию. Данное средство включено в Windows Server® 2003. Его не следует использовать на контроллере домена Windows 2000; вместо этого можно использовать инструмент Recreatedefpol. Необходимо помнить, что после использования этого средства будут потеряны все пользовательские настройки.

Recreatedefpol Данное средство работает аналогично Dcgpofix, но для серверов Windows 2000. С его помощью можно вернуть два упомянутых стандартных объекта GPO в их исходное состояние. Данный инструмент предназначен для восстановления после серьезного сбоя, его не следует использовать для текущего обслуживания объектов GPO. Эту программу можно загрузить с узла корпорации Майкрософт (на английском языке).

Просмотр событий Средство просмотра событий может предоставить обширную информации о групповых политиках. К сожалению, для поиска записей о групповых политиках потребуется просмотреть все из различных файлов журналов. Там можно найти записи о применении, репликации и обновлении политик, что может помочь в обнаружении возникшей проблемы. В журналах событий иногда недостаточно информации о конкретных ошибках групповых политик, но следует помнить, что не поддающиеся идентификации ошибки всегда можно поискать в TechNet.

Gpresult Данное средство можно запускать только на целевом компьютере, зато оно выдает информацию о результирующем наборе политик (RSoP), заблокированных объектах GPO, разрешениях на GPO и многом другом. С параметром /v данная команда выведет подробную информацию об объектах GPO, действующих для данного компьютера, и учетных записях пользователей, связанных с текущим сеансом работы.

Gpupdate Для реализации новых параметров GPO или проверки полноты обработки всех GPO можно использовать средство Gpupdate. Это утилита командной строки, поставляемая с операционной системой (Windows XP и последующие версии). Она вызывает фоновое обновление, которое применяет все параметры GPO, соответствующие данному типу обновления. С параметром /force она повторно применяет параметры GPO, даже если с момента последнего обновления не происходило никаких изменений объектов GPO. Выполнение данной команды перед выполнением команды Gpresult является очень мощным способом отслеживания неполадок объектов групповых политик.

Gpotool Поскольку все объекты GPO реплицируются с контроллера домена, на котором в них были внесены изменения, на все другие контроллеры, существует вероятность сбоя репликации или неполадок при согласовании изменений. В результате может возникнуть несогласованность или сбой при применении изменений к конечным компьютерам. Утилиты Gpresult и RSOP помогают определить, какие из объектов GPO были применены, но данное средство, Gpotool, помогает обнаружить несогласованность объектов GPO между контроллерами домена. Эта утилита входит в состав Windows Server 2003 Resource Kit по адресу go.microsoft.com/fwlink/?LinkId=77613 (на английском языке).

Replmon При отладке репликации объектов GPO с одного контроллера домена на другой важно знать, каким из инструментов можно воспользоваться для устранения неполадок. Поскольку репликации подлежат две части объекта GPO, следует рассмотреть репликацию каждой из них. Первая часть — содержимое папки SYSVOL на каждом из контроллеров домена, управляется службой репликации файлов (FRS). Существует не так уж и много способов управления такой репликацией, кроме выключения и включения службы для срабатывания интервала репликации. Другая часть объекта GPO, которая хранится в службе каталогов Active Directory, управляется репликацией Active Directory. Данной репликацией можно управлять между контроллерами домена на том же узле Active Directory с помощью средства Active Directory — сайты и службы. Однако в тех случаях, когда необходимо вызвать репликацию между контроллерами домена на разных узлаъ Active Directory, нужно использовать такую утилиту, как Replmon. Средство Replmon может запускать принудительную репликацию базы данных службы Active Directory за пределы границы сайта, что невозможно сделать при помощи средства Active Directory — сайты и службы. Таким образом в случае несогласованности информации групповых политик, хранимой в Active Directory, можно с помощью Replmon запускать процесс репликации для согласования данной информации на каждом контроллере домена. Утилита Replmon входит в Resource Kit и средства поддержки Windows XP. Ее можно загрузить по адресу go.microsoft.com/fwlink/?LinkID=77614 (на английском языке).

RSOP Подобно утилите командной строки Gpresult, средство RSOP обеспечивает графический интерфейс просмотра параметров, примененных ко всем объектам GPO. Файл RSOP.MSC встроен в Windows XP Professional и Windows Server 2003. Данный инструмент представляет данные о всех примененных параметрах политик в формате, похожем на формат редактора объектов групповой политики, как показано на рис. 5.

Рис. 5 Средство просмотра результирующего набора политик

Заключение

Устранение неполадок групповых политик — не самая легкая из возможных задач. На самом деле, как показано в данной статье, групповая политика является сложным предметом. Приступая к решению связанных с групповой политикой проблем, необходимо понимать общие принципы ее обработки и базовую архитектуру. Необходимо также иметь четкое представление о том, как обновляются, реплицируются, обрабатываются и применяются объекты групповой политики. Овладение всеми этими понятиями сильно облегчает устранение любой конкретной неполадки в групповой политике. Следуя приведенным в данной статье рекомендациям и правильно используя необходимые инструменты, вы будете готовы справиться с любыми проблемами групповой политики.

|